Contourner Hadopi : la méthode VPN d’IPREDATOR

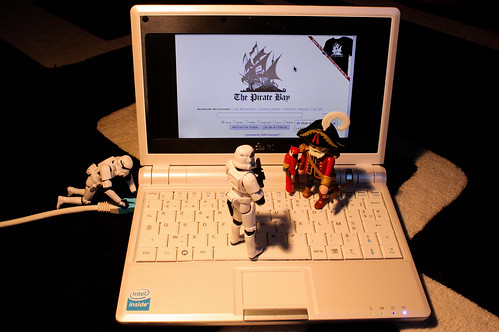

By order of the Emperor, I cut off your internet – CC BY-NC-SA Stéfan

Cela fait donc bientôt quatre semaines que je mets à l’épreuve régulièrement le VPN IPREDATOR mis en place par les anciens responsables du célèbre site d’échange de fichiers torrents The Pirate Bay. Quatre semaines à le tester dans différentes situations, que cela soit une navigation classique, le téléchargement via le protocole BitTorrent, le téléchargement direct sur différentes plates-formes (RapidShare et MegaUpload notamment) ou encore lors d’une session de jeu en ligne (en l’occurrence, World of Warcraft).

Si à l’origine, le réseau virtuel privé (Virtual Private Network – VPN) n’a pas été spécifiquement conçu pour préserver les internautes des dérives de la loi « loi favorisant la diffusion et la protection de la création sur Internet », surtout connue sous les noms de la loi Création et Internet (sic) ou loi Hadopi, il s’avère que le projet IPREDATOR est certainement l’une des meilleures solutions pour éviter de se faire prendre dans les filets de cette mauvaise loi.

Mais avant de rentrer dans le vif du sujet, un peu d’histoire et de technique.

IPREDATOR est un projet suédois lancé en réaction à la transposition dans le droit suédois d’une directive européenne (la directive 2004/48/EC) issue du Parlement européen et du Conseil du 29 avril 2004 sur le renforcement des droits de la propriété intellectuelle. La directive porte sur les recours possibles devant les tribunaux civils, mais pas sur les infractions pénales. L’arrivée de cette loi a été accueillie avec un certain scepticisme dans l’opinion publique suédoise, puisque selon un sondage publié par le site suédois E24, 48 % se déclaraient hostiles à l’IPRED. Chez les 15-29 ans, l’opposition était même nettement plus marquée, puisque le rejet est monté à 79 % (on notera par ailleurs l’existence d’un groupe Facebook, « Stoppa IPRED« , regroupant 135 000 personnes).

C’est dans ce contexte politique – alors même que les anciens administrateurs de The Pirate Bay étaient englués dans une procédure judiciaire contre des ayants-droits – qu’IPREDATOR a vu le jour. La signification du nom prend dès lors tout son sens : le VPN se veut le prédateur de l’IPRED. En clair, l’objectif est de placer les internautes hors de portée de tout espionnage extérieur : ni les ayants-droits, ni les pouvoirs publics, ni même les FAI pourront connaitre le type de trafic entre votre ordinateur et le web. Tout juste pourront-ils mesurer l’importance du trafic, mais jamais en deviner sa nature.

Maintenant que le cadre politico-historique est posé dans ces grandes lignes, place à quelques explications techniques.

Concrètement, le VPN va « ouvrir » un tunnel chiffré pour protéger les données transitant entre l’entrée et la sortie, rendant la compréhension des informations transitant entre ces deux points incompréhensible par une personne située sur le trajet des données. En clair, impossible théoriquement de savoir de l’extérieur ce qu’il se passe dans le VPN, ni sur l’identité des participants (j’y reviendrai), ni sur la nature des échanges. En effet, les communications étant encapsulées, il est dès lors quasiment impossible de discerner ce qui relève de la navigation web, du jeu en ligne, du streaming ou du peer-to-peer. Tout juste peut-on faire des suppositions en se basant sur le volume des transferts, mais là encore, les échanges peuvent être entièrement légaux.

Si la confidentialité des échanges est préservée, quid de l’identité des participants ? Hé bien en plus du chiffrement de la connexion, IPREDATOR propose une solution de proxy (~serveur mandataire en français) qui masquera votre véritable adresse IP et la remplacera par celle du serveur. Ainsi, si un ayant-droit récupère votre adresse IP sur un réseau P2P alors que vous êtes connecté au VPN, il vous localisera… en Suède. Plutôt rassurant, non ?

Mais, me direz-vous, et si les autorités décidaient subitement de saisir les serveurs ? Là encore, les responsables de The Pirate Bay ont prévu le coup, puisque la plate-forme ne conserve absolument aucun historique des évènements. L’anonymat est dès lors assuré, même en cas de coup dur pour le projet. Évidemment, je n’ai pas eu la chance de visiter les installations et de procéder moi-même aux vérifications, mais j’ai tendance à faire confiance aux ex-admins de TPB au regard de leur activisme tout au long de ces années.

Au final, la seule manière de mettre fin à IPREDATOR serait alors de criminaliser les VPN en Suède (ou en France). Mais même dans ce cas-là, il est toujours possible d’exporter les serveurs dans un pays étranger, voire de les dispatcher aux quatre coins du monde pour réduire encore un peu plus les risques. Ou alors, il faut interdire carrément le net. Là, d’accord, je n’ai pas de solutions en tête =P. Quoique certains ont bien réfléchi à certaines astuces… peu orthodoxes, il est vrai ;-P.

Bref.

Venons-en à mon retour d’expérience en lui-même.

Le service n’est pas gratuit. Forcément, l’achat de serveurs et le paiement de la bande-passante engendrent inévitablement des frais que les responsables d’IPREDATOR ne peuvent supporter et ne veulent naturellement pas endosser. L’abonnement se fait par trimestre et coûte 15 euros (c’est à dire… 5 euros par mois !). Ce n’est sans doute pas cher payé pour éviter de tomber dans les filets de l’Hadopi, puisque la marge d’erreur de cette loi est suffisamment importante pour qu’elle ne me fasse plus rire du tout.

On notera d’ailleurs que ce prix est à peu près le même que les estimations portant sur une hypothétique licence globale / contribution créative française… on peut toujours ergoter, mais si les politiques et les industriels ne s’empressent pas de changer de fusil d’épaule, ils risquent de perdre un financement potentiellement important, puisque tout le monde finira par filer sur les VPN (le marché semble en pleine croissante d’ailleurs… IPREDATOR, IPODAH, ItsHidden…).

Avant de vous parler de mon gros débit, faisons quelques petits tests pour voir quelles informations sont récupérables lorsque je suis connecté à IPREDATOR :

Selon My IP Information, je suis donc localisé en Suède ! Plutôt convaincant non ? Et même si cela n’est pas nécessairement utile, j’ai effectué le test à nouveau depuis uTrace, afin de bien vérifier que je suis un internaute suédois :

Je pense que l’image parle d’elle-même, non ?

Au niveau de la technique, le service fonctionne avec différents systèmes d’exploitation, comme Windows XP, Windows Vista, Mac OS X 10.4 Tiger, Mac OS X 10.5 Leopard et même Linux, même si dans ce dernier cas, le site web d’IPREDATOR ne propose pas de guide pour mettre en place le VPN. Mais, les utilisateurs d’OS libres ont-ils vraiment besoin de tutoriels ;-) ? Ils sauront se débrouiller comme des grands, je n’en doute pas !

Une chose à relever toutefois : les responsables précisent que le matériel utilisé n’est pas américain. Cela peut prêter à sourire, mais il était nécessaire de le souligner, surtout pour les plus paranoïaques :-D. L’équipe invite d’ailleurs les utilisateurs à passer sur un système d’exploitation libre et ne pas s’en remettre à un équivalent américain… mais malgré ces mises en garde, l’équipe sait pertinemment que la plupart des adhérents au service utiliseront un OS Windows ou Mac. C’est ainsi.

Enfin, pour être tout à fait complet, le site propose deux langues à l’heure actuelle : le suédois et l’anglais. Cette dernière nous apprend ainsi que le niveau de chiffrement utilisé est le 128 bits : en clair, c’est le même niveau de protection que la plupart des sites marchands ou des banques en ligne. Certes, des chiffrements encore plus performants existent, mais ce niveau assure déjà une protection très importante.

Passons à la phase de tests. Cliquez sur les images pour les voir en grand.

D’abord, un test global sur ma connexion, afin d’évaluer rapidement les performances sous IPREDATOR de ma connexion, de mon ping, du download et de l’upload :

Comme cette capture le montre, mon débit en download et en upload est considéré comme excellent (comme précisé plus bas, ma connexion est du 4 Mbps en Wi-Fi). En revanche, la connexion et le ping sont plutôt décevants, mais ce n’est sans doute pas étonnant, puisque je passe par un service particulier distant qui se charge de chiffrer les données.

Je ne m’avancerai en revanche pas davantage sur cet aspect, car il faut bien avoir en tête que cette capture est un instantané. J’ai quand même effectué le test à deux ou trois reprises par curiosité, et j’ai constaté peu ou prou les mêmes valeurs (le ping a connu tout de même de meilleures notes que l’image ci-dessus).

Ma configuration est la suivante :

- Windows Vista SP 2

- 4 Go de RAM

- Abonnement ADSL 4 Mbps

- PC portable relié en Wi-Fi à la box

Premier test :

Téléchargement : Ubuntu 9.04 desktop i386.iso

Type : image disque (.iso)

Taille : 699 Mo

Source : serveur Ubuntu

Note : -

Deuxième test :

Téléchargement : ***.rar (première partie d’un film japonais)

Type : archive (.rar)

Taille : 250 Mo

Source : MegaUpload

Note : pas de compte

Troisième test :

Téléchargement : ***.rar (film américain)

Type : archive (.rar)

Taille : 115 (x1) à 191 Mo (x3)

Source : RapidShare

Note : compte premium – 4 fichiers récupérés d’un coup

J’aurais pu multiplier à l’envie les tests pour tester le téléchargement direct, mais je pense que ces différentes situations donnent un aperçu global des performances d’IPREDATOR. Ainsi, qu’en conclure ? Comme je l’ai indiqué plus haut, il faut tout d’abord bien comprendre que ces captures d’écran sont des instantanées. Mais globalement, la vitesse de téléchargement est restée constante, à ~30 Ko/s près. Bref, les débits sont très honorables, voire assez bons dans certaines situations. Ces mesures ont été effectuées aujourd’hui, donc bien après l’arrivée de nouveaux internautes sur le service (qui est toujours en beta fermée à l’heure où j’écris ces lignes).

À venir dans un prochain billet (car celui-ci est déjà bien long !), des essais sous BitTorrent et lors de sessions de jeu en ligne (au hasard, World of Warcraft :-)).

N’hésitez pas à demander des précisions supplémentaires ou à partager votre propre expérience si vous êtes également sous IPREDATOR ;-) (ou un service équivalent d’ailleurs).

Wow, c’est vrai que IPREDATOR est très tentant… J’essayerai un de ces quatre /-)

Super article bien détaillé au passage ;-)

Merci pour ce test détaillé. Je m’y abonne dès qu’Hadopi passe.

Peux-tu donner un retour d’expérience avec la mule ? ;)

Désolé pour le doublon, je n’avais pas lu que les commentaires étaient modérés ^^;

Même si aucune menace Hadopi ne plane sur ma tête, ça a l’air très intéressant. Pas cher et au niveau performance, ça n’a pas l’air trop mal… Merci pour les infos

@ Hajen : je vais tâcher de faire un second article dès que possible sur des essais au niveau de l’upload, sur BitTorrent ainsi que sur le jeu en ligne ;-).

@ Laurent : ravi que le sujet t’intéresse :-). Je vais essayer de faire également un petit test sur Emule également =D.

@ Vem : la légendaire neutralité suisse ;-). Effectivement, le prix est très honnête pour le service apporté (chiffrement, anonymat, performances assez bonnes…)

Bonjour.

Cela fait plus d’un an que j’utilise un systeme de VPN francais.

La connection est crypté en RSA 168, et ce dernier ne garde aucun log de connection (parfait vu que les serveurs sont chez ovh…)

Tout ca pour dire quoi ? Que les solutions de vpn ne sont pas nouvelle (ipredator, ipodah etc etc).

je peux tout faire avec ce vpn, dl, up, jeux etc etc tout en étant crypté de A a Z

De plus je peux utiliser ce vpn sur mon iphone (pratique pour ne pas payer 47euros par moi pour avoir internet illimité… )

Voila je ne donne pas le nom de ce service vpn, je ne veux pas passer pour un « spamer », si l’admin l’autorise, je mettrais l’url ici ^^

@ marco polo : je t’en prie, tu peux tout à fait partager tes bons plans ;-).

@ marco polo

Allez … le bon plan, le bon plan … ;-)

Sinon je ne vois pas en quoi le fait d’avoir un vpn configuré sur son iphone permet d’éviter les 47 € d’abonnement mensuel. Si quelqu’un veut bien m’expliquer.

Très intéressant tout ça mais connaissez-vous un moyen de pirater IPREDATOR de façon à ne pas payer d’abonnement ? …..(ptdr)

@ Potasarko : je ne suis pas certain que le piratage à outrance serve justement la cause des échanges libres sur le web :-) ; peut-être que tout ne peut pas non plus être gratuit ;-).

@ Soren : Il fallait interpréter mon billet au second degré.

Ce qui me fait sourire en lisant tous ces posts c’est la mauvaise foi ambiante.

On dirait des résistants en lutte contre l’oppresseur (le méchant Sarko et sa loi scélérate), empêcheur de piller en masse.

Vous avez beau dire et beau faire, vous ne faites que voler le bien d’autrui.

Le plus drôle c’est que les uns proposent des systèmes payants (ipredator par exemple) pour contourner la loi et que d’autres acceptent de payer pour justement ne pas avoir à payer !

Je ne suis pas là pour faire la morale. Si vous voulez voler les autres c’est votre problème mais ne venez pas nous expliquer que c’est vous les victimes. Ayez au moins l’honnêteté de le reconnaître.

Si demain on supprime les caméras, les détecteurs et les vigiles dans les supermarchés, que se passera-t-il ?

Au fait, chez vous il y a une porte d’entrée? avec une serrure? Pourquoi?

Bonne journée.

@Potasarko: Sauf qu’Internet n’est ni un supermarché, ni une boulangerie, mais plutôt une grande bibliothèque ou tout livre peut être dupliqué à l’infini sans coût.

Et les artistes mis en vitrine ne sont qu’un prétexte pour un flicage permanent de ce qui y circule.

Libre à toi de « consommer » de la culture, laisse-nous le choix de l’apprécier autrement.

@ Potasarko :

Ha ! Nous revoilà avec les questions de vol, de propriété, de contrefaçon et de valeur ;-)

Alors, penchons-nous sur ce que dit la loi, notamment le Code de la Propriété Intellectuelle, L335-3 (librement vérifiable sur LégiFrance), disposant que :

« est également un délit de contrefaçon toute reproduction, représentation ou diffusion, par quelque moyen que ce soit, d’une œuvre de l’esprit en violation des droits de l’auteur, tels qu’ils sont définis et réglementés par la loi. »

Tout d’abord, mettons-nous d’accord sur les termes :

Contrefaçon : la contrefaçon est le fait de reproduire ou d’imiter quelque chose sans en avoir le droit ou en affirmant ou laissant présumer que la copie est authentique.

Aux termes de l’article L335-2 du code de la propriété intellectuelle français, constitue une contrefaçon l’atteinte à un droit exclusif de propriété intellectuelle, qu’il s’agisse de propriété littéraire ou artistique (droit d’auteur ou droits voisins) ou de propriété industrielle (par exemple : brevet, marque, dessin ou modèle).

Par exemple, l’échange de fichiers protégés par le droit d’auteur (musiques, jeux vidéos ou films non tombés dans le domaine public par exemple) est assimilé au délit de contrefaçon. Que ces fichiers soient numérisés ou non d’ailleurs ! Le format importe peu, c’est l’ »essence » du fichier, l’ »essence » de l’œuvre qui est protégée par le droit d’auteur (encore que, certains formats comme le JPEG sont également brevetés).

Donc, au regard de ces articles de code et de la définition, nous sommes totalement en phase avec les pratiques (certes illégales, je ne le conteste nullement) des millions d’internautes français.

Le fait de dire que c’est une contrefaçon ne signifie pas pour autant que cela est légal, que l’auteur n’a pas à se plaindre ou qu’il ne peut prétendre à une juste rémunération. Il ne faut pas lire ce que je n’ai pas écrit ! Non, évidemment lorsque je télécharge, lorsque les internautes français téléchargent, ils sont bien en dehors de la loi. Mais ce n’est pas pour autant du vol.

Un exemple peut-être plus parlant :

Si tu rédiges un article et qu’un journal le publie sans ton accord, tu ne le poursuivras pas pour vol, mais pour contrefaçon. Le journal ne t’a pas dérobé l’article, il ne te l’a pas soustrait, mais il l’a reproduit, il l’a copié. Et là est la différence fondamentale entre le vol et la copie, donc la contrefaçon.

Dans le premier cas, il y a une perte physique de l’objet, dans l’autre, il y a une reproduction illégale de l’œuvre. Pour autant, je le rappelle, il y a néanmoins une perte pour l’auteur dans le second cas, sauf qu’elle est d’une autre nature. On notera d’ailleurs que la contrefaçon est plus sévèrement punie que le vol, notamment sur l’amende (300 000 euros contre 45 000 euros).

Je maintiens donc que l’analogie avec le vol ne tient pas faute de dépossession. Si tu voles une Ferrari, tu appauvris le vendeur car il l’a lui même payé et ne peut espérer la revendre. La contrefaçon cause comme préjudice patrimonial un manque à gagner potentiel, mais ne coûte pas un centime à l’ayant-droit : les frais de reproduction et de représentation sont pris en charge par le contrefacteur.

Comme le soulignait Eolas, le vol est une atteinte à la propriété. La contrefaçon est une atteinte au monopole d’exploitation. Vouloir qualifier de vol ce qui ne l’est pas est une manœuvre opérée depuis longtemps par les ayant-droits. À l’époque de l’offensive contre la musique, la SACEM assimilait le téléchargement de musique au vol de baguette dans une boulangerie. Ce qui est un hold-up intellectuel !

@ Soren :

Ta réponse s’appelle jouer sur les mots. C’est du vol même si c’est au sens large du terme.

Tu peux toujours pinailler sur les définitions, voler c’est voler. Celui qui pirate sur internet le fait parce que c’est facile et pratiquement sans risques. Il se sent caché au milieu de la foule et son sentiment de culpabilité se dilue en conséquence. Et les mauvaises habitudes se prennent vite. Mais HADOPI vient donner un coup de pied dans la fourmilière et ça dérange.

Si pirater était très complexe, seulement à la portée de quelques informaticiens surdoués et nécessitant un matériel onéreux, ce débat n’aurait pas lieu et HADOPI non plus.

@ Laurent Raufaste :

Oui, moi je consomme en payant leur dû à mes fournisseurs de biens ou de services qu’ils soient commerciaux, industriels ou artistiques.

En fait, je fais comme tout le monde quoi, sauf comme ceux qui estiment avoir le droit de voler autrui parce qu’ils se décrètent victimes de la société. De plus, je ne me sens pas concerné par le flicage, moi. Désolé.

SYSTEMES HERISSON, LOPPSI. HADOPI

Alors qu’aujourd’hui 2 septembre 2009 Sarkosy convoque les directions de la police et de la gendarmerie afin de fixer les nouvelles modalités légales des services de surveillances qui devraient être votés en mars prochain. Voici un texte de synthèse de ces dispositions.

Depuis plusieurs années (2002), le président Nicolas Sarkosy a mis en place dans les services de polices et de gendarmerie la DCRI (Direction Centrale du Renseignement Intérieur), qui se regroupent dorénavant en un seul service géré anciennement par les Renseignements Généraux (RG) et la DST (Direction de la Surveillance du Territoire.) Cette nouvelle configuration structurelle des services de renseignements vise à court-circuiter toutes tentatives de contestations dans le but de défendre la vie privée des citoyens sous prétexte de sécurité intérieure pour une répression tous azimuts.

Après des recherches sur Internet nous nous sommes aperçu qu’il existe actuellement 54 fichiers de renseignements dont un quart sont illégaux car non proposés sous forme de décrets et encore moins votés à l’Assemblée Nationale.

Voici quelques-uns de ces fichiers ;

– FAED : Fichier Automatisé des Empreintes digitales.

– FAEG : Fichier automatisé des Empreintes Génétiques.

– SALVAC : Système d’Analyse des Liens de Violences Associés aux Crimes associé au fichier EDWIGE pour activités syndicales et politiques, voire sexuelles.

– SIS : Système d’Informations Schengen pour les visas et titres de séjours couplé avec le FPNE, JUDEX et ELOI (ie : voir plus bas).

FNIS : Fichier National des Interdits de Stades en relation avec des logiciels de reconnaissance faciale utilisés aussi par la R.A.T.P., ainsi que la carte Navigo (classée secret défense au niveau industriel sur http://www.certa.ssi.gouv.fr/politique_produit/catalogue/index.html ), pour suivre les déplacements des personnes par géolocalisation avec leurs cartes Navigo ou bancaires, entres autres.

ELOI : fichier des étrangers en situation irrégulière en vue de rétention administrative.

FPNE : Fichier des Personnes Nées à l’Etranger.

FICOBA : Fichier des COmptes Bancaires et Assimilés. Il recensait en 2008 plus de 80 millions de comptes personnels.

RNIPP : Répertoire National d’Identification des Personnes Physiques tant au niveau de la répartition de la population que du découpage électoral selon les couleurs politiques. Statistiques pilotées par l’INSEE.

JUDEX : fichier des ressortissants étrangers.PERICLES : il regroupe plusieurs fichiers de la police nationale et de la gendarmerie. Fichiers d’antécédents judiciaires, cartes grises, permis de conduire, polices des frontières dont les douanes, données bancaires, données téléphoniques – téléphones fixes et portables, par géolocalisation des personnes par GPS (Global Positionning System), données personnalisées sur Internet (échanges de données hypertexte, mail, fournisseurs d’accès et données administratives) .

BASE ENFANTS : en cours de réalisation pour mars 2010 dans les écoles maternelles, primaires et secondaires avec des systèmes de références dans les écoles à leur insu pendant cet été pour ficher les gosses. Pour le secondaire et les universités, c’est pareil.

Certains fichiers comme « CRISTINA » échappent au contrôle de la Cnil parce que non soumis au Secret Défense. Il sont réservé aux informations ou supports protégés dont la divulgation est de nature à nuire gravement à la défense nationale.

En droit, le Secret Défense est pénalisée comme suit.

« Sans autorisation préalable de l’autorité émettrice, la reproduction totale d’informations ou de supports protégés n’est possible qu’en cas d’urgence exceptionnelle.

Le secret défense est défini par l’article 413-9 du code pénal. La loi de programmation militaire 2009-2014 prévoit une modification du droit sur le secret défense[4].

L’article 413-10 punit de sept ans d’emprisonnement et de 100 000 euros d’amende le fait, par toute personne dépositaire, soit par état ou profession, soit en raison d’une fonction ou d’une mission temporaire ou permanente, d’un renseignement, procédé, objet, document, donnée informatisée ou fichier qui a un caractère de secret de la défense nationale, soit de le détruire, détourner, soustraire ou de le reproduire, soit de le porter à la connaissance du public ou d’une personne non qualifiée.

Est puni des mêmes peines le fait, par la personne dépositaire, d’avoir laissé détruire, détourner, soustraire, reproduire ou divulguer le renseignement, procédé, objet, document, donnée informatisée ou fichier visé à l’alinéa précédent.

Lorsque la personne dépositaire a agi par imprudence ou négligence, l’infraction est punie de trois ans d’emprisonnement et de 45 000 euros d’amende.

Pour toute personne non visée par l’article 413-10 précité, le fait de se procurer ou de divulger des informations classifiées est passible de 5 ans d’emprisonnement et 75 000 euros d’amende selon l’article 413-11. »

Source : http://fr.wikipedia.org/

Après cette brève introduction de la mise en place d’une police politique en France voici en quoi consiste le projet de loi Hadopi associée à la loi Loppsi dont le vote est reporté au mois de mars.

Source : http://www.bugbrother.org/

« Un mémoire issu du Centre d’Etudes Scientifiques de Défense : http://cesd.univ-mlv.fr concluait que si « l’art du piratage est enseigné dans les écoles d’ingénieurs, les universités, discuté lors de symposiums nationaux et internationaux, de la défense, de l’intérieur et du secteur privé (…), le cyberterrorisme n’existe pas stricto sensu à ce jour ».

Cela relèverai plutôt de cyberpropagande de la part du gouvernement et de sa police pour surveiller la population au travers de la loi Hadopi par exemple et demain vous serez un espion malgré vous géré par le système HERISSON qui englobe les textes Hadopi et Loppsi sur http://spreadsheets.google.com Ces recherches ont été faites sur http://www.archive.org

Autrement dit, le CESD détaille ainsi comment Herisson doit être capable de glaner à peu près tout ce qui passe sur les réseaux, qu’ils transitent sur les chats IRC, mailings listes, forums, réseaux sociaux, newsgroups, flux RSS, blogs, podcasts, flux vidéo, systèmes P2P, FTP… Il doit également être “calibré pour accéder à n’importe quel contenu (texte, image, son et vidéo), quels que soient les langages utilisés (HTML, PHP, ASP, javascript, Flash…), et en prenant en compte la problématique des liens cachés.

Le système s’attaque aussi bien au web qu’aux radios et aux TV. Ainsi, les langues des documents audio devant être identifiées par le système HERISSON.

On y apprend également qu’il a entre autres pour objectifs de “proposer aux entités opérationnelles (direction du renseignement militaire, armées, douanes…) de consolider leurs expressions de besoins pour des systèmes de renseignement de sources ouvertes, adaptés à leurs activités (et que) ce démonstrateur a fait l’objet d’un contrat de trois ans notifié le 7 novembre 2008 aux sociétés EADS, Bull et Bertin Technologies. Il devrait être livré dans sa première version en mars 2010.

Enfin, oser écrire comme la CNIL qu’Herisson n’est pas un système de surveillance” au motif qu’il n’interceptera pas la correspondance privée, et qu’il ne collectera pas d’informations “à l’insu d’une personne ou au moyen de méthodes intrusives pour connaître l’utilisation qu’elle fait d’Internet (pages consultées, achats réalisés…)” est un argument plutôt spécieux.

Comment, en effet, qualifier autrement un système chargé de scanner l’ensemble des télécommunications afin d’identifier très précisément toutes les fois où, dans une vingtaine de langues, le nom de notre président (et ses nombreuses déclinaisons ou surnoms potentiels) auraient été prononcés, ainsi que toutes les photos et vidéos où il apparaîtrait (y compris caricaturé) ? »

Interrogée par Ecrans.fr sur une éventuelle déclaration à la CNIL, le porte-parole de la DGA avait eu beau jeu de répondre que “Non” :

« Nous avons regardé, mais elle n’est pas nécessaire car il s’agit d’un démonstrateur technologique et que nous ne constituons pas de bases de données. On va récupérer de l’information mais seulement pour avoir un échantillon représentatif pour pouvoir tester les différentes logiciels. On ne va pas conserver ni classifier l’information dans HERISSON. Ça n’a rien de « folichon », c’est d’ailleurs pourquoi les infos relatives à l’appel d’offres n’ont pas été classées Secret Défense. Si cela avait été un projet de type Echelon, cela aurait été le cas ».

Simple question : vous avez déjà vu, vous, un service de renseignement – qui plus est militaire -, demander une autorisation de la CNIL avant de créer un nouveau fichier, ou système de surveillance ?

De plus se greffe un paradoxe sur les performances des polices qui selon le rapport d’Alain Bauer criminologue met l’accent sur les performances quantitatives et non qualitatives au nom de l’efficacité alors que le ministère de l’intérieur supprime 8000 postes !

« En revanche, il est prévu d’augmenter les effectifs de police technique et scientifique (personnels scientifiques : + 163 ETPT et techniques : + 214 ETPT). Cette option traduit la priorité donnée à la police d’investigation. Elle conduit par ailleurs à généraliser les fichiers automatisés des empreintes digitales (FAED) et des empreintes génétiques (FAEG) afin d’améliorer encore davantage les taux d’élucidation. » Voici un article sur le logiciel ACROPOL rapporté par Bugbrother le 13 juin 2002.

Nicolas Sarkozy fait le point sur le système ACROPOL

Le ministre de l’intérieur, de la sécurité intérieure et des libertés locales, a reçu le 12 juin 2002 les dirigeants du groupe EADS-Télécom pour faire le point sur le déploiement et les performances du système ACROPOL à Paris et dans les départements de la petite couronne.

Tout en se félicitant des avantages considérables apportés par le nouveau système de radiocommunications numériques de la police nationale, le Ministre a demandé au constructeur de tout mettre en œuvre pour que les fonctionnaires de police bénéficient du meilleur niveau de performance du système en toutes circonstances, quelle que soit la situation opérationnelle où ils se trouvent.

Pour répondre à la demande du Ministre, EADS-Télécom s’est engagé :

à accélérer le déploiement d’une nouvelle version logicielle qui répondra à l’impératif de continuité des communications des policiers au cours de leurs déplacements : ce déploiement, initialement prévu pour la fin de l’année, interviendra en septembre 2002 ;

à prendre la responsabilité puis à coordonner la mise en œuvre, dans les départements de Paris et de la petite couronne, au plus tard à la fin de l’année 2002, des compléments de couverture radio nécessaires à la suppression totale des zones où la qualité d’émission ou de réception est insuffisamment, voire, dans quelques cas, pas du tout assurée ; cette expertise sera étendue aux milieux souterrains (tunnels, galeries marchandes, parkings, Parc des Princes etc…) dont les plus sensibles seront équipés de dispositifs propres à garantir une bonne qualité des communications ;

à apporter son expertise et son assistance technique à la mise en ?uvre des mesures prescrites par le Ministre pour la réalisation d’un important programme de formation initiale et continue à l’utilisation du système ACROPOL. Ce programme aura pour objet de permettre à chaque fonctionnaire de police de mieux connaître les possibilités de l’outil mis à sa disposition, et de s’exercer régulièrement à son maniement dans la diversité des situations opérationnelles rencontrées ;

enfin, à se mettre systématiquement à l’écoute des utilisateurs de terrain, pour que leur expérience et leurs pratiques professionnelles orientent en permanence les adaptations ou les évolutions du système.

Au terme de cet entretien, Nicolas SARKOZY a insisté sur la nécessité d’obtenir très rapidement des résultats significatifs sur ces différents points : » les policiers ont désormais en mains un outil formidable « , a-t-il déclaré, » il faut qu’ils puissent l’utiliser naturellement, sans appréhension ni réserves « .

Comme toute question appelle des solutions, il reste au moins trois possibilités de contourner ce projet de répression intérieure.

Utiliser tor : http://www.tor.org/ pour surfer anonymement en changeant à chaque fois son Ip (Internet protocol ou adresse numerique) par rebonds sur des proxy sur le web.

Télécharger dans un premier temps le navigateur « Firefox » pour ensuite intégrer une extension fournit par ce même naviguateur nommé Hackbar. Il suffit de faire une recherche. Il permet de crypter sa page en cochant dans le menu « Encoding » n’importe qu’elle clé de cryptage SHA-1 ou 256 par « fonction de hachage, de cryptage », de votre page internet. Le cryptage MD5 vient recemment d’être cassé par les trois chercheurs Xiaoyun Wang, Dongguo Feng et Xuéjia Lai en Chine. Donc une faille de sécurité.

Mais reprenons notre exemple de détournement de la loi Hadopi qui est un prétexte pour fliquer les gens sur le web au nom des droits d’auteurs.

Au moins, je cite les auteurs de mon enquête (par empreintes), contre Big Brother dans ce pays.

Voici une empreinte (appelée abusivement signature) obtenue sur une phrase :

MD5(« Wikipedia, l’encyclopedie libre et gratuite ») = d6aa97d33d459ea3670056e737c99a3d

En modifiant un caractère, cette empreinte change radicalement :

MD5(« Wikipedia, l’encyclopedie libre et gratuitE ») = 5da8aa7126701c9840f99f8e9fa54976

C’est ce que l’on appelle de la cryptographie informatique.

Et voici un lien bien utile, un générateur de hachage :

http://outils-en-ligne.uzabnet.com/generateur-hashs-md5-sha1-et-autres-en-ligne.php

3) De nouveaux logiciels d’échanges P2P apparaissent en ce moment aux États-Unis pour l’échange de fichiers qui, j’y crois, contreront le système HERISSON et HADOPI puisque leurs serveurs ne sont pas situés en France.

Voici quelques sites qui vous protègeront contre les intrusions pirates du pouvoir à condition d’utiliser soit, les techniques de hachages soit, l’anomyser Tor, soit ces sites contre la loi Hadopi !

http://www.seedboxhosting.com

http://www.torrentflux.com/

http://wewillhostit.com/

http://www.seed-hosting.com/

Maintenant vous devriez en bonne logique être protégés contre les intrusions pirates du gouvernement via l’université de Rennes, le cent de Toulouse qui emploi des mathématiciens et informaticiens aux ordres des services secrets.

Bon surf.

Chris.